Skalowalne i Elastyczne Rozwiązania HSM Utimaco

Spójrz na sprzętowy moduł bezpieczeństwa pod katem funkcjonalnosci i dalej przeanalizuj ja pod katem potrzeb Twojej aplikacji: szyfrowanie/deszyfrowanie, symetria/asymetria, ECC (kryptografia krzywych eliptycznych). Zapytaj o konkretne dane dotyczace wydajnosci, np. dla sieciowego modulu HSM lub wbudowanych kart PCIe.

Elastyczność i skalowalność tego systemu pozwala na jego implementację w różnorodnych środowiskach i łatwe dostosowanie do potrzeb aplikacji stosowanych przez różnorodne podmioty, od sektora publicznego poprzez przemysł aż po e-biznes.

Podstawy bezpieczeństwa

Moduły HSM Utimaco służą do przechowywania danych ważnych, poufnych oraz tych o dużym znaczeniu dla działalności biznesowej firmy (w tym certyfikatów, kluczy podpisu czy kluczy szyfrujących), do zabezpieczenia ich przed kradzieżą i manipulacją z zewnątrz oraz do przygotowania ich do dalszego wykorzystania.

Jak wybrać moduł HSM

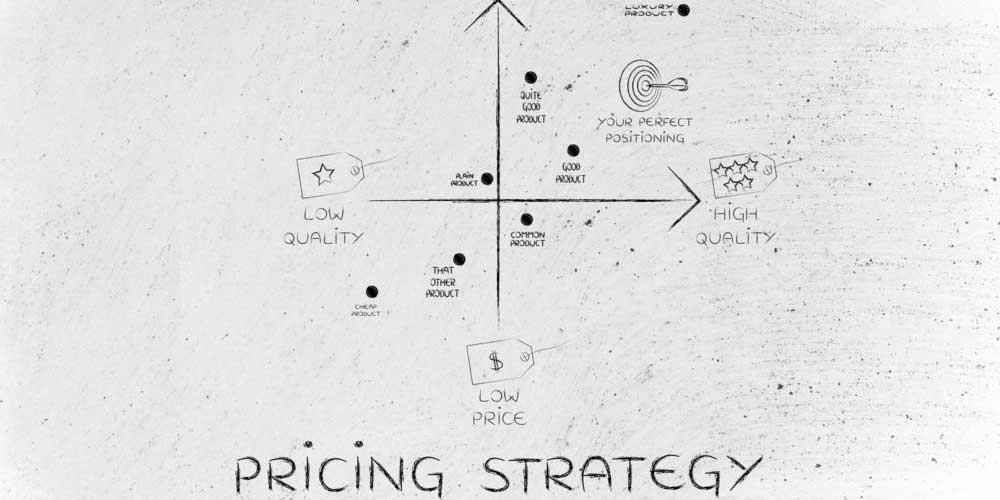

Lista istotnych kryteriów decydujących o wyborze modułu HSM. Choć de facto wybór ten determinuje specyfika konkretnej aplikacji, można stworzyć zestaw generalnych zasad, które warto wziąć pod uwagę przed decyzją o zakupie.

Korzyści HSM

Wybór systemu ochrony poufnych danych opartego na module HSM to wybór najwyższego standardu zabezpieczeń: procesy szyfrowania i deszyfrowania przebiegają w środowisko chronionym nie tylko za pomocą rozwiązań opartych na programowaniu, ale także przez rozwiązanie sprzętowe.

Prezentacja HSM

Najlepszy sposób na przekonanie się, jakie korzyści daje zastosowanie sprzętowych modułów bezpieczeństwa Utimaco, to zobaczyć je w działaniu. To proste. Z przyjemnością przygotujemy dla Ciebie indywidualną prezentację on-line.

Wycena HSM

Zapytaj o konkretną wycenę, przygotujemy ją szybko. Masz dodatkowe pytania? Odpowiemy na nie. Dokładna analiza zawsze się opłaca.

Czy stoisz właśnie przed wyborem rozwiązania, które ma zabezpieczyć dane Twojej organizacji? Chcesz, aby spełniło najwyższe standardy branżowe, pozwoliło na płynne skalowanie i integrację z istniejącymi już systemami? Utimaco oferuje szeroką gamę modeli, które wyjdą Ci naprzeciw. Wybór HSM może zaś ułatwić bezpłatny Symulator HSM, który pozwoli przetestować dostępne możliwości lub przygotowana przez nas indywidualna prezentacja online.

Poznaj klucz do wyboru modułu HSM

Moduł HSM Utimaco to urządzenie zaprojektowane z myślą o przechowywaniu i przetwarzaniu kluczy kryptograficznych, co sprawia, że stanowi centralny element każdej strategii ochrony danych. Niezależnie od tego czy zarządzasz e-biznesem, czy podmiotem w sektorze publicznym lub przemyśle — jeśli myślisz poważnie o ochronie swojej infrastruktury IT, powinieneś rozważyć wdrożenie tego rozwiązania. Warto jednak zaznaczyć, że wybór HSM nie sprowadza się wyłącznie do prostego porównania specyfikacji technicznych.

Pierwszym kryterium wyboru powinien być zawsze wymagany poziom certyfikacji. Przykładowo FIPS 140-2 czy eIDAS są standardem, który gwarantuje, że Twoje dane będą przechowywane zgodnie z wymaganiami i standardami bezpieczeństwa. Warto wziąć również pod uwagę wydajność modułu HSM, zwłaszcza w kontekście obsługi dużej liczby operacji kryptograficznych. W przypadku firm, które codziennie przetwarzają setki, a nawet tysiące transakcji, może to znacząco wpłynąć na szybkość i efektywność operacyjną.

Równie ważna jest skalowalność wybranego modelu HSM, która pozwala na dostosowanie infrastruktury do rosnących potrzeb biznesu. Aby była to inwestycja na lata, warto się zastanowić, jakie funkcjonalności będą niezbędne w przyszłości lub wybrać rozwiązania, które pozwalają na elastyczną rozbudowę infrastruktury bez konieczności wymiany całego systemu.

Kolejny aspekt, na który warto zwrócić uwagę, to możliwość integracji HSM z innymi systemami. Moduły Utimaco mogą zintegrować się m.in. z wiodącymi dostawcami chmurowymi, a także popularnymi oprogramowaniami bazodanowymi, aplikacyjnymi czy płatniczymi.

Profesjonalne wdrożenie HSM — ile to kosztuje?

Całkowity koszt systemu zabezpieczeń zależy od wielu czynników, takich jak wydajność modułu HSM, poziom certyfikacji czy dodatkowe funkcjonalności, które mogą być istotne dla Twojej organizacji. Wstępny kosztorys znajdziesz na naszej stronie internetowej. Warto jednak pamiętać, że inwestycja w HSM to nie tylko zakup sprzętu, ale także koszt wdrożenia. Dlatego świadczymy kompleksowe usługi doradcze na każdym etapie planowania i wdrażania systemu zabezpieczeń. Pozwala to na analizę rzeczywistych potrzeb i celów, a także przygotowanie dokładnego harmonogramu działań projektowych.

Dla tych, którzy chcą przetestować rozwiązania przed zakupem, Utimaco oferuje bezpłatny Symulator HSM, który umożliwia dokładne sprawdzenie funkcjonalności i wydajności wybranego sprzętu przed finalną decyzją.